En décembre 2023, après avoir accumulé des connaissances dans la spécialité NSI et approfondi mes compétences en programmation ainsi qu’en langages de balisage HTML et CSS, j'ai pris la décision de créer un site web pour un proche étudiant en pâtisserie.

Il a fallu cinq mois pour que ce site voit le jour en avril 2024, date à laquelle il a été hébergé et publié sur Internet.

Je continue de l'enrichir régulièrement au fil du temps.

En décembre 2025, j'ai créé un blog personnel dédié au partage de tutoriels et de ressources en informatique, tout niveaux et domaines confondus

Ce blog a été développé en HTML, CSS,

JS (JavaScript) et en PHP, avec une intégration de la

gestion des cookies via Tarteaucitron pour assurer la conformité RGPD

et permettre l'analyse via Google Analytics.

Le blog propose plusieurs types de contenus au format PDF:

Ce projet me permet de consolider mes connaissances tout en proposant de l'aide à un large public. Le blog a vocation à évoluer dans le temps et à être régulièrement enrichi avec de nouveaux contenus, articles et ressources au fur et à mesure de mes apprentissages et de l'évolution du domaine informatique.

En mai 2025, j'ai réutilisé un vieux PC que j'ai remis en service sous Debian serveur (sans interface graphique), dont la gestion de l'installation s'est faite via une clé USB bootable créée pour l'occasion.

Ce serveur m'a permis de tester mes réalisations en développement web dans un environnement réel, en dehors de mon poste principal.

Pour des raisons de sécurité, la redirection de port vers l'extérieur est restée inactive : le serveur n'est donc accessible qu'en local sur mon réseau domestique.

Ce projet m'a permis de mieux comprendre l'administration système Linux, la configuration d'un serveur web Apache2, ainsi que les enjeux de sécurité liés à l'exposition de services sur Internet.

A partir de novembre 2024, j'ai réalisé ce portfolio en HTML,

CSS,JS (JavaScript) et en PHP.

Ce portfolio répertorie les différents aspects de mon parcours professionnel et scolaire. Il possède plusieurs onglets, tels que :

Ce projet a été réalisé dans le cadre de mon BTS SIO au Lycée Louis Pergaud.

A partir de janvier 2025, j'ai réalisé un site de e-commerce (FICTIF) en

HTML,

CSS,JS (JavaScript) et en PHP.

Il nous était possible de réaliser ce site de 2 manières: avec un CMS ou en CODE.

Pour ma part j'ai pris la décision de réaliser ce site en code. L'entreprise (fictive) que j'ai choisi de fonder se nomme :

Le Terroir Comtois

Il s'agit d'une entreprise qui vend des produits réel issus de l'agriculture franc comtoise (Vins, Fromages et Charcuterie).

Lors de ce projet, il nous était demandé de respecter un cahier des charges. Le site devait contenir les onglets suivants

Il s'agit la du minimum demandé. En effet il nous était possible de personnaliser le site à notre guise tant qu'il contenait les éléments demandés par le professeur.

Ce projet a été réalisé dans le cadre de mon BTS SIO au Lycée Louis Pergaud.

Projet à retrouver sur GitHub : Projet-Site-Vitrine-Le-Terroir-Comtois

En octobre 2024, j'ai réalisé un gestionnaire de boutique en PHP.

Ce gestionnaire de boutique possède plusieurs fonctionnalités, telles que :

Ce projet a été réalisé dans le cadre de mon BTS SIO au Lycée Louis Pergaud

Projet à retrouver sur GitHub : Projet-Gestion-Boutique-PHP

Dans le cadre de mon BTS SIO SISR, j'ai réalisé ce projet à partir de mars 2025. L'objectif était de concevoir et de mettre en place une architecture réseau complète pour une entreprise fictive, en intégrant :

Ce projet m'a permis de mettre en pratique mes compétences en administration système et réseau, en utilisant des outils professionnels comme Windows Server, les Switch Cisco ou encore les Switch de niveau 3 Netgear. J'ai également appris à documenter et à présenter une solution technique complète.

Ce projet a été réalisé dans le cadre de mon BTS SIO SISR au Lycée Louis Pergaud.

Dans le cadre de ma 2ème année de BTS SIO SISR, j'ai été amené tout au long de l'année à mettre en place une infrastructure d'une enreprise fictive nommée GSB. La mise en place de cette infrastructure pour la partie client et serveur s'est vu être réalisée dans le cadre de ma spécialité SISR (Solutions d'Infrastructures Systèmes et Réseaux). Pour la partie gestion et sécurité, celle ci fût réalisée dans le cadre du module de Cybersécurité.

Pour cette première partie réalisé en octobre 2025, l'objectif était d'effectuer une mise en place de base de l'infrastructure. Ce qui inclut donc :

A l'issue de cette première partie un compte-rendu à été réalisé : Compte-rendu de la mise en place de l'infrastructure GSB - Partie 1

Dans la continuité de la première partie, cette deuxième phase réalisée en novembre 2025 a porté sur l'automatisation des tâches d'administration et l'intégration d'un nouveau service au sein de l'infrastructure GSB.

Les objectifs principaux étaient :

Cette étape a permis de renforcer l'automatisation, la gestion centralisée des utilisateurs et la scalabilité de l'infrastructure. Un compte-rendu détaillé a été produit : Compte-rendu de la mise en place de l'infrastructure GSB - Partie 2

Cette troisième phase réalisée en décembre 2025 avait pour objectif d'améliorer la résilience et la disponibilité de l'infrastructure GSB en mettant en place un serveur de secours nommé "Backup".

Les missions principales comprenaient :

Cette mise en place a permis de garantir la haute disponibilité des services critiques (AD, DNS, DHCP) et d'assurer la continuité d'activité en cas de défaillance du serveur principal. Un compte-rendu détaillé a été produit : Compte-rendu de la mise en place de l'infrastructure GSB - Partie 3

Cette quatrième phase réalisée en janvier 2026 avait pour objectif de renforcer la haute disponibilité de l'infrastructure réseau GSB en mettant en place une redondance des routeurs via le protocole VRRP.

Les missions principales comprenaient :

Cette mise en place a permis d'assurer la continuité du routage en cas de défaillance d'un routeur, garantissant ainsi la disponibilité des services réseau critiques. Un compte-rendu détaillé a été produit : Compte-rendu de la mise en place de l'infrastructure GSB - Partie 4

Ce projet réalisé en janvier 2026 avait pour objectif de maîtriser les techniques de redirection de port (Port Forwarding) et de mise en place d'une zone démilitarisée (DMZ) sur un pare-feu OPNsense.

Les missions principales comprenaient :

Cette configuration a permis de rendre accessible un service web depuis Internet tout en maintenant une sécurité optimale grâce à l'isolation de la DMZ. Un compte-rendu détaillé a été produit : Compte-rendu Port Forwarding OPNsense

Ce dossier de test réalisé en octobre 2025 avait pour objectif de valider le bon fonctionnement et la conformité d'une architecture DMZ à plusieurs niveaux, avec une segmentation réseau avancée.

Les missions principales comprenaient :

Ces tests ont permis de confirmer que l'architecture DMZ multi-niveaux fonctionnait correctement et respectait les principes de sécurité défense en profondeur. Un compte-rendu détaillé a été produit : Dossier de test conformité architecture

Ce projet réalisé en janvier 2026 avait pour objectif de mettre en place un système de détection d'intrusion (IDS) sur le pare-feu OPNsense de l'entreprise GSB pour surveiller les activités suspectes.

Les missions principales comprenaient :

Cette mise en place a permis d'ajouter une couche de sécurité proactive pour détecter les tentatives d'intrusion et les comportements réseau anormaux. Un compte-rendu détaillé a été produit : Compte-rendu IDS OPNsense

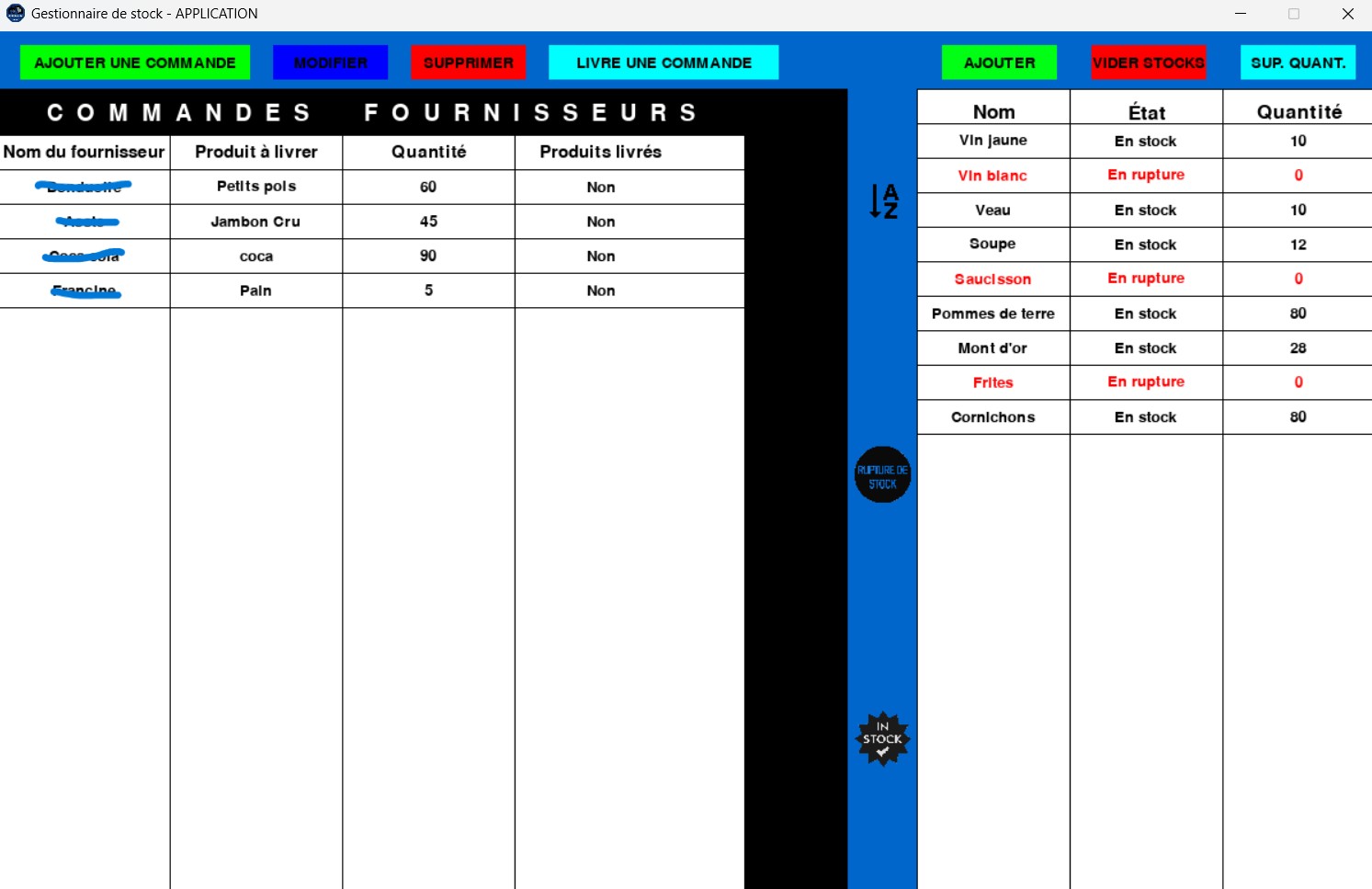

En mars 2024, j'ai réalisé un gestionnaire de stock en Python avec une

interface

graphique conçue avec le module PyGame de Python.

Ce gestionnaire de stock possède plusieurs fonctionnalités, telles que :

Ce projet a été réalisé dans le cadre de la spécialité NSI que j'ai suivi de la Première à la Terminale.

Projet à retrouver sur GitHub : Projet-Gestionnaire-de-Stock-PYTHON

Contexte : Lors de mon stage de BTS SIO de 1ère année chez ANS Informatique, j'ai été chargé de la migration de la solution de supervision Zabbix de la version 6.0 vers la version 7.0. Ce projet est actuellement en phase de tests sur des machines virtuelles.

Statut : Projet en cours de tests sur VM, étude technique approfondie réalisée, migration réelle à venir.

Compétences mobilisées : Supervision réseau, sécurité, virtualisation, API, documentation technique, migration de services.